Что такое iptables и зачем он нужен

Если вы когда-либо работали с серверами на базе Linux или просто интересовались сетевой безопасностью, то точно встречали термин iptables. Этот инструмент для настройки брандмауэра в Linux позволяет контролировать входящий и исходящий трафик на уровне ядра. iptables дает вам защиту от несанкционированного доступа, позволяет и блокировать вредоносные пакеты. Вы можете настраивать различные политики безопасности для вашего сервера.

Зачем это нужно вам? Если ваш сервер открыт для Интернета, он станет целью атак. iptables помогает предотвратить многие из них. С правильными правилами фильтрации вы создадите дополнительные барьеры

Как работает фильтрация пакетов в Linux

Представьте себе, что все данные путешествуют через Интернет в виде пакетов. Каждый пакет содержит информацию о том, откуда он пришел и куда направляется, а также данные, которые он несет.

iptables действует как фильтр для этих пакетов. Когда пакет приходит на сервер, iptables проверяет его, основываясь на установленных вами правилах. Если пакет соответствует одному из правил, он может быть разрешен или заблокирован. Вы точно будете знать, какие соединения и данные могут проходить и наоборот.

Часто спрашивают: Передача файлов с локального ПК на VPS под Linux

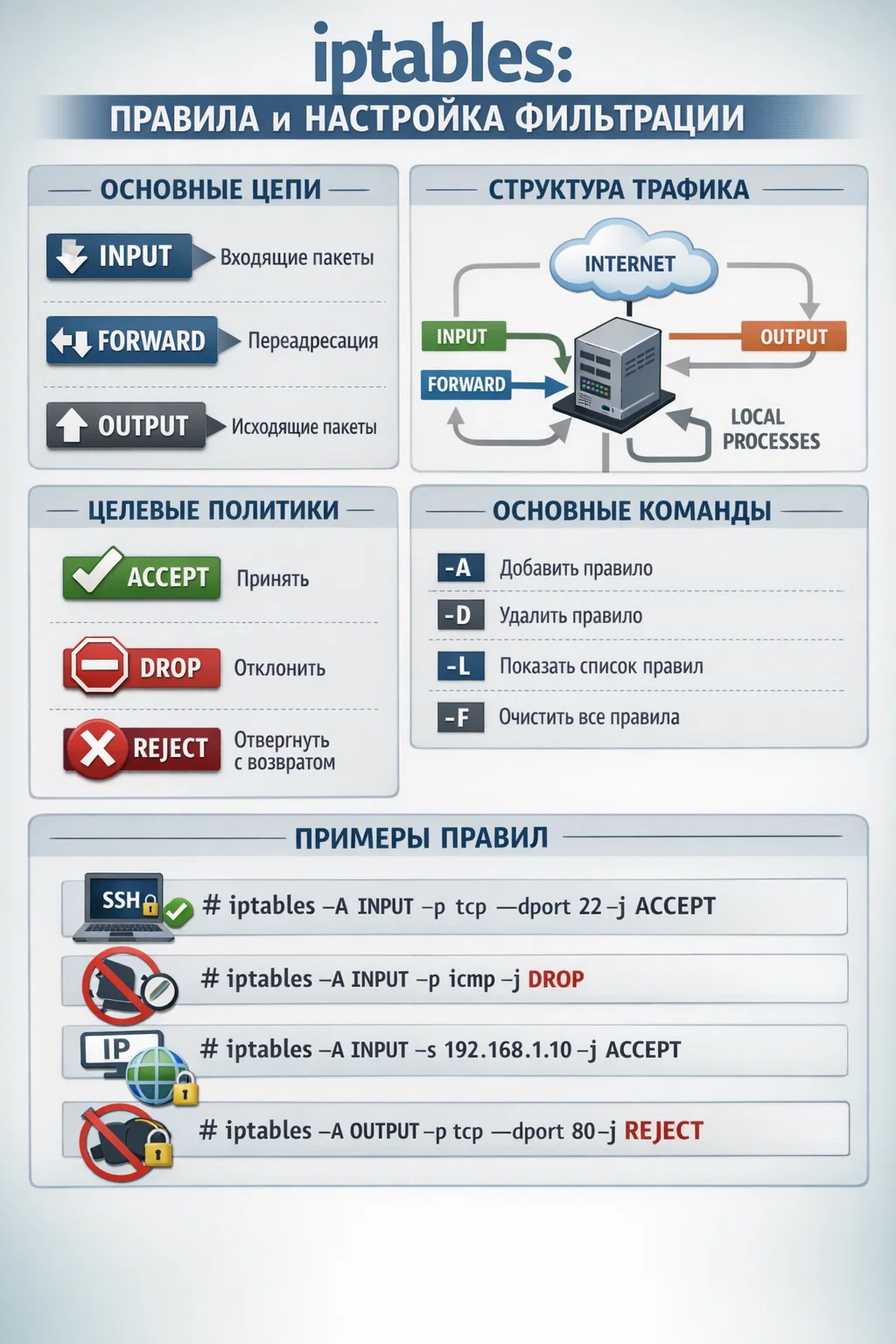

Базовая структура и таблицы iptables

iptables состоит из нескольких таблиц. Каждая такая таблица отвечает за разные виды фильтрации и обработки пакетов.

| filter | Это основная таблица для фильтрации трафика. Сюда попадают пакеты, которые нужно либо разрешить, либо заблокировать. |

| nat | Такая таблица нужна вам для настройки маскарадинга и перенаправления трафика. |

| mangle | Этот вариант вы используете для изменения пакетов (например, для изменения заголовков). |

| raw | Таблица для исключений работает до того, как другие таблицы обрабатывают пакеты. |

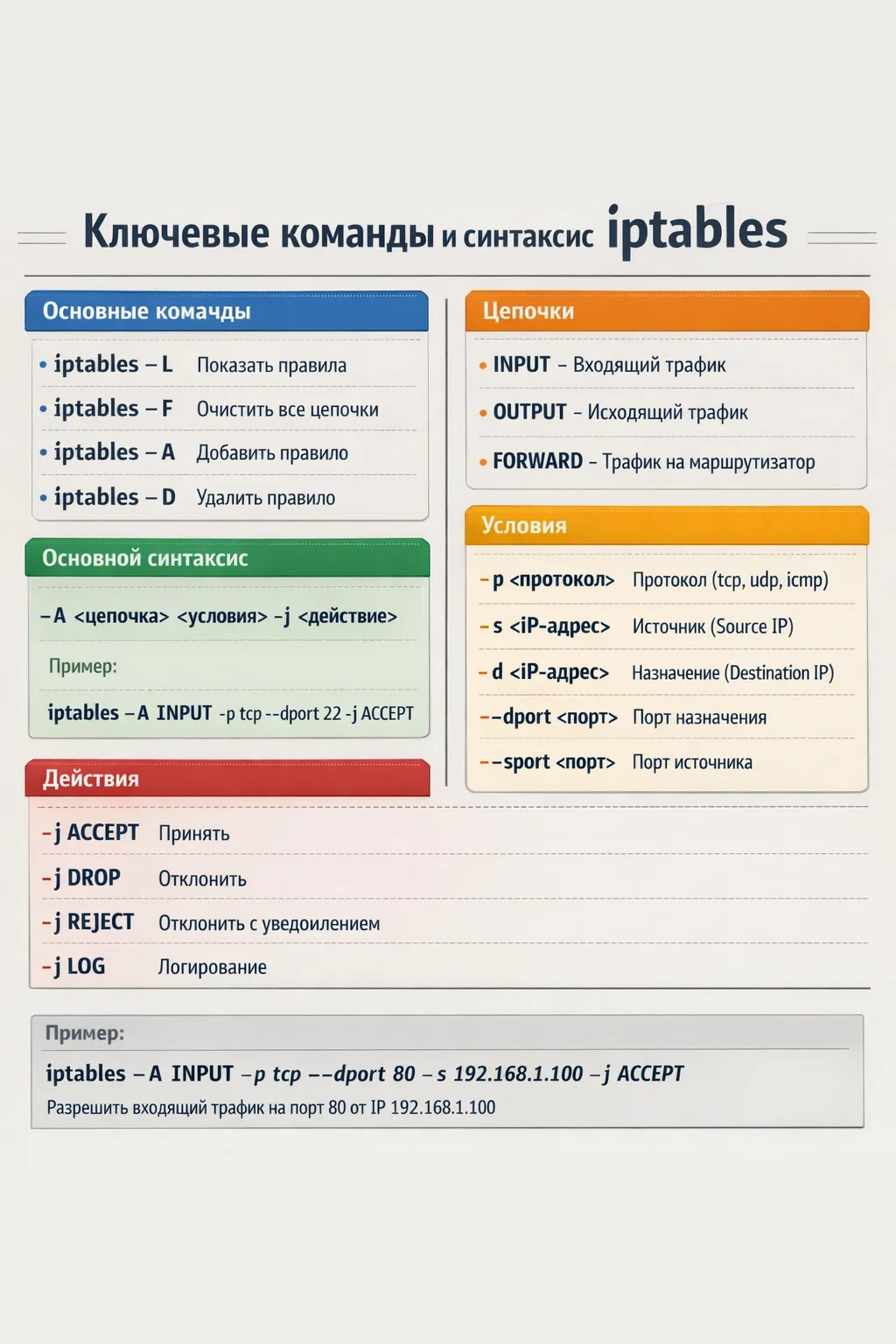

Ключевые команды и синтаксис iptables

Работа с iptables начинается с команд в терминале.

- -A — добавление нового правила в цепочку.

- -D — удаление правила.

- -L — просмотр текущих правил.

- -F — очистка всех правил.

- -P — установка политики для цепочки.

Пример простого синтаксиса команды может быть такой:

sudo iptables -A INPUT -p tcp –dport 80 -j ACCEPT

Эта команда добавляет правило – для входящих пакетов по протоколу TCP на порт 80 (обычно используется для HTTP).

Настройка первого правила для фильтрации трафика

Давайте создадим первое правило. Предположим, что вы хотите запретить все входящие соединения на ваш сервер, кроме тех, которые идут через SSH (порт 22). Вот как это сделать:

- Разрешите SSH-соединения:

sudo iptables -A INPUT -p tcp –dport 22 -j ACCEPT

- Заблокируйте все остальные входящие соединения:

sudo iptables -A INPUT -j DROP

Теперь сервер будет принимать только соединения на порт 22, а все остальные пакеты будут заблокированы.

Примеры полезных правил для разных сценариев

Теперь, когда вы знаете, как создавать базовые правила, давайте рассмотрим несколько типичных сценариев.

- Разрешить только определенный IP-адрес:

sudo iptables -A INPUT -p tcp -s 192.168.1.100 –dport 22 -j ACCEPT

Этот запрос разрешает подключение по SSH только с IP-адреса 192.168.1.100.

- Блокировать трафик с определенного IP-адреса:

sudo iptables -A INPUT -s 203.0.113.1 -j DROP

- Разрешить трафик только на HTTP и HTTPS порты:

Это правило блокирует все входящие соединения с IP-адреса 203.0.113.1.

sudo iptables -A INPUT -p tcp –dport 80 -j ACCEPT

sudo iptables -A INPUT -p tcp –dport 443 -j ACCEPT

sudo iptables -A INPUT -j DROP

Это правило разрешает только HTTP (порт 80) и HTTPS (порт 443) трафик, блокируя все остальные соединения.

Читайте также: Выделенный IP-адрес: нужен ли он вашему сайту и какие преимущества дает

Проверка и отладка созданных правил

После того как вы настроили правила, важно проверить их работоспособность. Чтобы увидеть текущие правила, используйте команду:

sudo iptables -L

Эта команда выведет список всех активных правил, их порядок и действия.

Если вам нужно отладить правила, вы можете использовать команды для временного разрешения или блокировки трафика. Проверьте как сервер реагирует на изменения.

Сохранение и автоматическая загрузка правил при старте системы

По умолчанию настройки iptables не сохраняются после перезагрузки. Чтобы сохранить изменения, нужно использовать дополнительные утилиты.

Для сохранения правил на большинстве систем Linux используйте команду:

sudo iptables-save > /etc/iptables/rules.v4

Чтобы правила автоматически загружались при старте системы, настройте систему для их применения. На многих дистрибутивах это делается с помощью утилиты iptables-persistent:

sudo apt-get install iptables-persistent

После установки утилита сама сохранит текущие правила и будет автоматически загружать их при старте.

Распространённые ошибки при настройке iptables и как их избежать

| Ошибка | Описание | Решение |

| Забыли разрешить базовый трафик | Например, если вы сразу блокируете все соединения без разрешения на SSH, вы можете заблокировать доступ к серверу и потерять возможность управлять им. | Создавайте правила для SSH, чтобы не оставаться без доступа. |

| Порядок правил имеет значение | iptables обрабатывает правила сверху вниз. Если вы сначала разрешаете весь трафик, а потом добавляете запрет на определенные пакеты, они могут не сработать. | Проверяйте порядок правил. Тогда блокировка нежелательного трафика не будет происходить до разрешения нужного. |

| Забыли сохранить правила | Если вы не сохраните правила, они будут утеряны после перезагрузки системы. | Не забывайте использовать команду iptables-save или установку iptables-persistent для автоматической загрузки правил. |

Настроив iptables правильно, вы значительно повысите безопасность вашего сервера, минимизируя риски для данных и ресурсов.